Наверх

Наверх

Трындец, приехали, или Йожик все

Технический прогресс и логика шпионской жизни довели наши компьютеры вообще, и подсистему BIOS-UEFI в частности, до очень интересного состояния. И как теперь из него выбираться, никто толком не знает.

Технический прогресс и логика шпионской жизни довели наши компьютеры вообще, и подсистему BIOS-UEFI в частности, до очень интересного состояния. И как теперь из него выбираться, никто толком не знает.

В застойные брежневские времена ходил среди советских студентов такой, помнится, грустный анекдот.

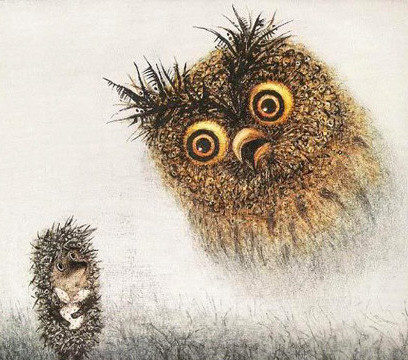

Жили-были в лесной чаще два маленьких ежика. Один совсем слепой, другой одноглазый. И вот решили они однажды развлечься — сходить к девочкам. Взял одноглазый слепого за лапку, и отправились они в путь. Долго шли по лесу, устали уже, и тут вдруг наткнулся зрячий ежик на сучок — и лишился последнего глаза… «Все, трындец, пришли», — мрачно сказал проводник. «Здравствуйте, девочки!» — радостно воскликнул слепенький…

Созвучная ему история, о которой здесь пойдет речь, также начиналась довольно давно, еще в середине 1990-х годов. Именно тогда стали появляться первые новости о манипуляциях с прошивками BIOS, т.е. с «базовой системой команд ввода-вывода» ПК, обеспечивающей самые начальные этапы загрузки компьютера сразу после включения питания.

В первом десятилетии нового века на хакерских конференциях не раз отмечались доклады, демонстрирующие, что, в принципе, код прошивки чипа BIOS (а также флеш-память других компонентов вроде видеокарты, накопителя, сетевой платы и т.д.) позволяет прятать там шпионские бэкдоры или вирусы. При этом ни одна из антивирусных программ на рынке в таких местах искать вредоносные программы не умеет.

Докладчиков слушали, с выводами их соглашались, однако ничего конкретного, для того чтобы исправить сложившуюся ситуацию, практически никто не делал. Ведь память в BIOS очень маленькая, каждый производитель компьютеров (точнее, системных плат) имеет для программирования BIOS собственные ПО и прошивки, приспособленные под особенности конкретной архитектуры. Причем у всех этих прошивок разных фирм есть закрытый код, и вообще они друг с другом несовместимы.

Короче говоря, универсальной угрозы «для всех» здесь и близко не просматривалось, а масштабы распространения и серьезности «обычных» вирусов настолько огромны, что тема борьбы с инфекциями в BIOS представлялась всем, мягко говоря, неактуальной.

Ну, а затем настала памятная осень 2013 г., когда канадец Драгош Руйу, известный в мире специалист по компьютерной безопасности, решился-таки обратиться за помощью к сообществу коллег-хакеров. И обнародовал, в общих чертах, удивительные результаты своей трехлетней борьбы с неведомой компьютерной заразой, поразившей все компьютеры его лаборатории.

Инфекция эта, получившая от Руйу обобщенное имя badBIOS, не выявляется ни одним из антивирусов, поражает прошивки разнообразных компьютерных устройств, начиная с BIOS и кончая контроллерами USB-флешек, в ее работе отмечаются характерные признаки шпионского ПО, а самое главное, ей безразлично, под управлением какой ОС работает компьютер (зараженными оказались и Windows-машины, и OS X от Apple, и разные версии BSD).

А самым главным в приведенной истории оказались даже не все эти чудеса, а то, что в высшей степени высококвалифицированный специалист по защите компьютеров не сумел в данной ситуации сделать абсолютно ничего для того, чтобы надежно вычистить данную заразу из своих машин. Ни переформатирование, ни полная замена дисков, ни перепрошивки BIOS — ничего уже не помогает. Если такая инфекция однажды попала в компьютер, то избавиться от нее удается только вместе отказом от зараженной машины…

Понятно, наверное, что на столь фантастически звучащие заявления, сделанные известным хакером, реакция компьютерного сообщества была, как бы это помягче выразиться, недоверчивой. Кто-то вежливо предположил, что у консультанта просто крыша поехала от переутомления, кто-то грубо обозвал уважаемого человека идиотом и другими нехорошими словами. Но это все, в сущности, неважно.

А важно следующее: (а) сам Драгош Руйу абсолютно уверен в чрезвычайной серьезности обнаруженного им феномена; (б) ему вполне удалось донести масштаб проблемы до действительно компетентных коллег; (в) ныне эти специалисты имеют уже достаточно свидетельств, подтверждающих, что все угрозы, описанные для badBIOS, — абсолютно реальные.

Кроме того, имеется еще один очень важный пункт (г), но он относится не столько к Драгошу Руйу, сколько к гранд-сливу компромата Эдвардом Сноуденом. Тогда же, в декабре 2013 г., в потоке публикаций топ-секретных документов от АНБ США промелькнул и один чрезвычайно любопытный «каталог» пятилетней давности.

Подобно аналогичным коммерческим каталогам, в этом документе методично перечисляется и описывается великое множество аппаратных и программных закладок, имеющихся в арсенале шпионов и подогнанных под разнообразные условия «компьютерной среды». Среди прочего там оказалось немало закладок и для внедрения в BIOS…

Пожалуй, первой действительно серьезной реакцией сообщества безопасности на открытия Драгоша Руйу стала хакерская конференция CanSecWest 2014, проходившая в марте текущего года в канадском Ванкувере. На этом форуме уже не эпизодические единичные доклады, а целая отдельная сессия и практическая школа-семинар были целиком посвящены компьютерным угрозам, исходящим от BIOS и от UEFI, новой и куда более универсальной кросс-платформенной инкарнации этой же системы.

Ясности ради следует заметить, что CanSecWest стала первой ласточкой далеко не случайно. а скорее потому, что главным зачинателем этой конференции был в свое время и сам Драгош Руйу. Однако авторами докладов и ведущими школы по закладкам в BIOS/UEFI были аналитики-хакеры из очень серьезной исследовательской корпорации MITRE и из еще более известной фирмы INTEL.

Если вкратце обобщить итоги исследований этих специалистов, то получится следующее: вредоносное ПО в BIOS/UEFI уже сейчас, несомненно, существует и реально действует. Но дело обстоит так, что именно в данной области те, кто использует подобные программы, далеко обогнали тех, кто хотел бы защитить компьютеры от подобной напасти. Проще говоря, защиты от такой заразы в наши дни на IT-рынке просто нет.

Если же задаться наивным вопросом вроде «А что тогда есть?», то ответом на него оказалось едва ли не единственное решение данной проблемы, названное KUEFI, которое весной 2013 г. было предложено «Лабораторией Касперского» . Вот только рядовым пользователям компьютеров этот чудо-продукт вряд ли подойдет. Да никто, в общем-то, его и не предлагает…

Потому что система KUEFI представляет собой весьма своеобразный программно-аппаратный комплекс — сугубо конкретную системную плату российского производителя Kraftway, в UEFI-систему которой жестко прошиты коды антивирусной программы Касперского. Подобное сочетание позволяет, в принципе, отбивать атаки зловредов и обеспечивать работу «чистой» системы. Вот только предназначено это решение — по свидетельству его создателей — для использования в правительственных, военных и прочих серьезных структурах типа крупных корпораций.

Что же касается всех остальных пользователей антивирусной продукции «Лаборатории Касперского», то для них по-прежнему главной защитой от атак зловредного ПО из Сети остается известный продукт KIS (Kaspersky Internet Security). Он зловредов в BIOS и других флеш-прошивках вообще не ловит (как, впрочем, и все остальные антивирусы), но работает, как предполагается, в гармонии со встроенными средствами защиты системы UEFI. Однако, увы, гармония достигается далеко не всегда.

На форуме пользователей Kaspersky Lab несложно найти ветку обсуждения, где один из продвинутых клиентов пытается выяснить у фирмы, как ему поставить на свой новый ноутбук новый пакет KIS. Напрямую задача оказалась нерешаемой, поскольку компьютер уже имеет предустановленный антивирус McAfee Internet Security (ныне это продукт Intel), а на любые попытки его удалить отвечает отказом — система защиты UEFI это категорически не разрешает.

Поскольку никакие советы знатоков в итоге не помогли, консультанты Kaspersky Lab порекомендовали пользователю обратиться за помощью к изготовителю ноутбука. Но ведь понятно, наверное, что изготовителю «железа» абсолютно безразлично, что у кого-то из их покупателей не устанавливается корректно какая-то одна из программ. Ибо — не его это проблема.

Правда, производители ноутбуков все-таки признают, что были неправы, однако лишь в том случае, если их фирменная конфигурация UEFI не только запрещает устанавливать новое ПО, но и превращает компьютер в бесполезный «кирпич» — когда дюже продвинутые пользователи пытаются установить на машину альтернативную ОС типа Linux.

Подобные случаи встречаются не так уж и редко, но широко известно о них становится лишь тогда, когда пострадавшими пользователями оказываются люди более-менее известные. К примеру, в начале 2014 г. разработчик ядра Linux Теодор Тцо и сотрудник Google Марк Мерлин имели несчастье приобрести ноутбук Thinkpad T540p, и у обоих в итоге он оказался «убит» при попытке установить нужную ОС. Лечится же такая беда только заменой системной платы…

Если вспомнить, что в природе уже существует опасное ПО, которое благополучно и к тому же невидимо живет во флеш-памяти систем, несмотря на строгую защиту UEFI, а вполне законные программы и ОС при этом могут не только испортить, но и вообще убить ту же систему, то остается только руками развести и вспомнить очередной анекдот про ежиков.

Точнее, не анекдот даже, а экзистенциальную шутку, гуляющую ныне по рунетам под видом детского сочинения:

Жил был йожик. Он любил повисилица, поваляца, покачаца на траве. Фсе лета он висилился, валялся, качался. Наступила осинь. Он залес фсвае дупло, лех и здох.